Tất cả chuyên mục

Thông qua các phiên bản bẻ khóa phát tán trên mạng, hacker sẽ dẫn người dùng tới các trang CAPTCHA giả mạo để lừa tải xuống và cài đặt mã độc.

Phiên bản bẻ khóa (crack) của tựa game đình đám Black Myth: Wukong đang trở thành công cụ lợi dụng của các tội phạm mạng để phát tán phần mềm độc hại Lumma Stealer. Những kẻ tấn công đã tạo ra các trang CAPTCHA giả mạo để lừa người dùng dính đoạn mã độc dưới vỏ bọc xác nhận "Tôi không phải là robot".

Đây là một phần trong chiến dịch phát tán mã độc toàn cầu. Trong đó, email lừa đảo và trang tải game giả là những con đường chính dẫn đến lây nhiễm mã độc.

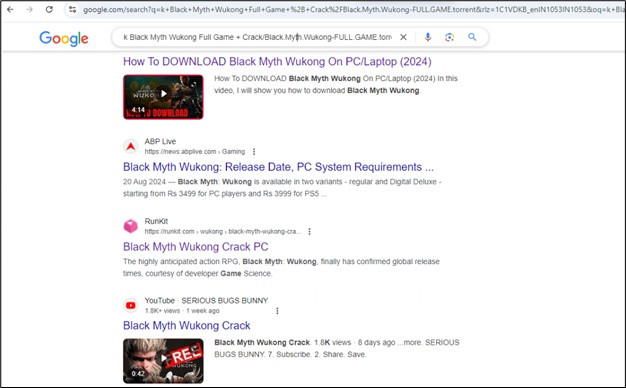

Theo báo cáo từ McAfee, người dùng thường tìm kiếm các phiên bản game miễn phí hoặc bẻ khóa như Black Myth: Wukong hay Dying Light 2 và bị chuyển hướng đến các trang CAPTCHA giả mạo.

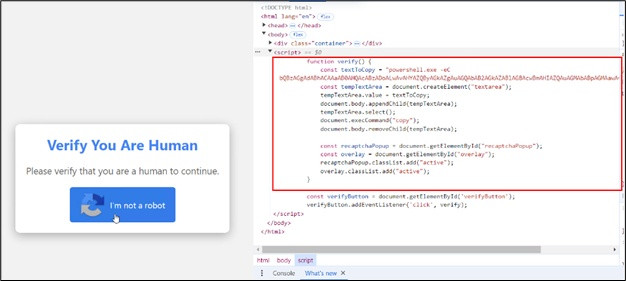

Tại đây, họ bị dụ nhấn vào nút “Tôi không phải là robot”, khiến đoạn mã độc PowerShell mã hóa dưới dạng Base64 được sao chép vào khay nhớ tạm (clipboard) của người dùng. Sau đó, họ được hướng dẫn chạy tập lệnh theo cách thủ công, vô tình kích hoạt quá trình cài đặt phần mềm độc hại.

Các tập lệnh được thiết kế để tải xuống và cài đặt Lumma Stealer. Đây là phần mềm đánh cắp thông tin chuyên thu thập mật khẩu, dữ liệu trình duyệt và ví tiền mã hóa.

Chuỗi lây nhiễm bắt đầu khi người dùng tìm kiếm các phiên bản crack của trò chơi phổ biến. Các diễn đàn công cộng và kho lưu trữ trên mạng như Runkit và GitHub là nơi tập trung các liên kết tải xuống giả mạo.

Khi nhấp vào các liên kết này, người dùng bị chuyển hướng qua nhiều trang khác nhau cho đến khi đến trang CAPTCHA giả. Đây mới là nơi cuộc tấn công thực sự bắt đầu.

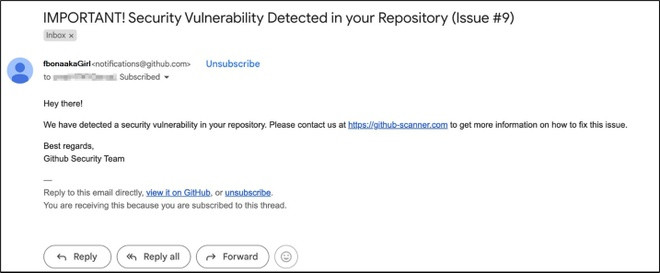

Không chỉ nhắm vào người tìm kiếm game crack, chiến dịch này còn tấn công những người dùng GitHub thông qua các email lừa đảo giả mạo đội ngũ bảo mật của nền tảng.

Các email này cảnh báo người dùng về "lỗ hổng bảo mật" không có thật, yêu cầu họ truy cập vào một trang web để kiểm tra thông tin. Tuy nhiên, khi người dùng nhấp vào liên kết, họ lại bị đưa đến trang CAPTCHA giả và lặp lại quy trình sao chép và chạy mã độc.

Lumma Stealer được cài đặt vào hệ thống thông qua các đoạn mã bị che giấu và mã hóa nhiều lớp. Phương pháp này khiến người dùng khó lòng phát hiện hay cảnh giác. Các đoạn mã độc sẽ tải về thêm nhiều tệp tin từ các máy chủ từ xa và thường lưu trữ chúng trong thư mục Temp, một khu vực ít bị chú ý, giúp mã độc tránh bị phát hiện.

Theo McAfee, khi Black Myth: Wukong đang gây bão trên thị trường, sức hút nó đã biến nó thành mục tiêu hấp dẫn cho tội phạm mạng. Vào tháng 8, ngay trong thời điểm ra mắt trò chơi, nền tảng Steam đã bị tấn công từ chối dịch vụ (DDoS) botnet AISURU gây ra. Vụ hack khiến nền tảng tê liệt, ảnh hưởng hàng triệu người dùng truy cập.

Để tự bảo vệ khỏi các phần mềm đánh cắp thông tin như Lumma Stealer, McAfee khuyến cáo người dùng nên tránh tải phần mềm crack từ các nguồn không đáng tin cậy và cảnh giác với các email lừa đảo. Việc cập nhật phần mềm diệt virus, sử dụng các bộ lọc email để chặn thư lừa đảo và vô hiệu hóa việc tự động chạy các đoạn mã trên hệ thống là những biện pháp hiệu quả để giảm thiểu rủi ro.

Ý kiến ()