Tất cả chuyên mục

Năm 2023, mã độc mã hoá dữ liệu tống tiền - ransomware được dự báo tiếp tục nở rộ và chuyển dịch hẳn sang tấn công vào các máy chủ. Điều này được lý giải là do nguồn lợi tài chính mà nó có thể mang lại cho hacker.

Ransomware chuyển hướng tấn công sang máy chủ

Trong năm 2022, ransomware nhằm vào người sử dụng cá nhân đã giảm mạnh. Thống kê của Công ty NCS cho thấy không có vụ việc tấn công mã hoá dữ liệu nào đáng kể trên diện rộng nhắm vào người sử dụng cá nhân.

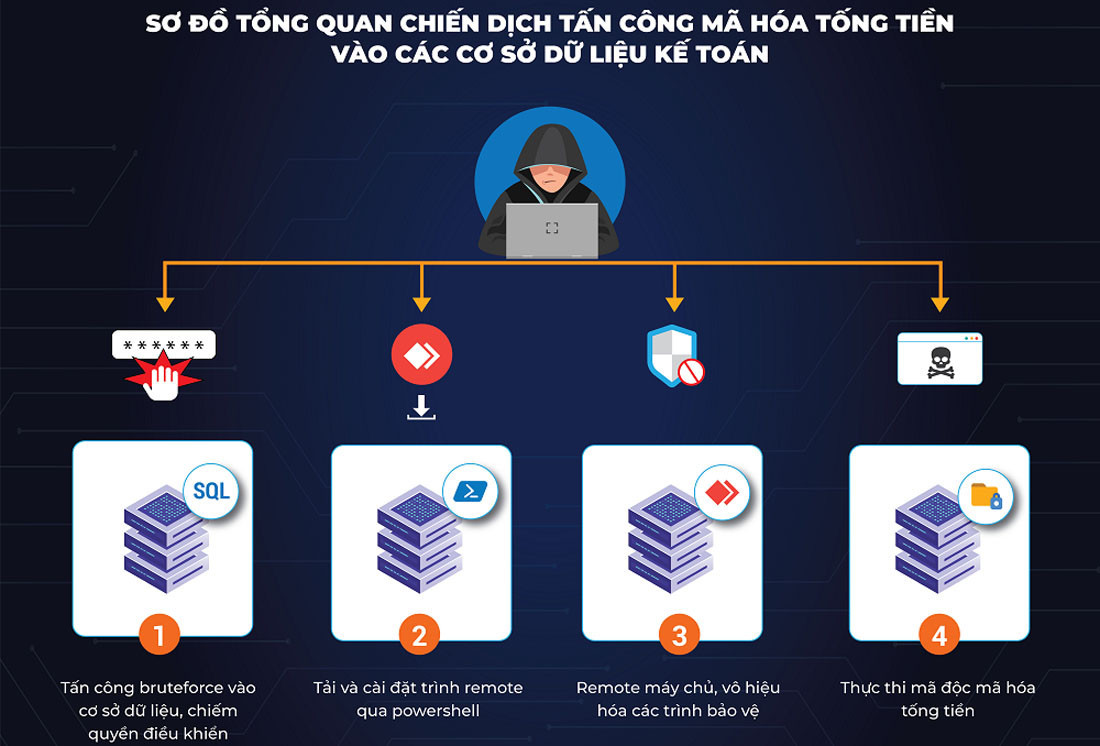

Tuy nhiên, đã có nhiều chiến dịch tấn công mã hoá dữ liệu quy mô lớn nhằm vào hệ thống các máy chủ dữ liệu, đặc biệt máy chủ kế toán của các cơ quan, doanh nghiệp. Cao điểm là vào tháng 4/2022, hàng loạt máy chủ kế toán tại Việt Nam đã bị mã hoá toàn bộ dữ liệu, ảnh hưởng nghiêm trọng đến hoạt động của các cơ quan, tổ chức bị tấn công.

Từ thực tế trên, các chuyên gia NCS đã đưa ra dự báo trong năm 2023, ransomware sẽ gần như chuyển dịch hẳn sang tấn công vào hệ thống máy chủ, dù vậy người sử dụng cũng không nên quá lơ là vì có thể vẫn xuất hiện các mã độc mã hoá tấn công trên diện rộng.

Đồng quan điểm, các chuyên gia Bkav nêu số liệu thống kê, nếu như trong năm 2021 chưa tới 1.000 máy chủ nhiễm ransomware thì năm 2022 đã ghi nhận hơn 14.500 máy. Riêng chiến dịch tấn công ransomware nhắm vào máy chủ chứa dữ liệu kế toán được ghi nhận từ tháng 4/2022, số máy chủ bị xâm nhập đã lên tới gần 1.400.

“Máy chủ là nơi lưu trữ dữ liệu quan trọng của cơ quan, tổ chức, doanh nghiệp, cũng là nơi công khai các dịch vụ ra Internet nên hacker dễ tiếp cận hơn. Cùng với đó, kỳ vọng thu được nguồn lợi tài chính từ việc mã hóa tống tiền là các nguyên nhân khiến dòng mã độc này tăng đột biến thời gian qua và được sẽ tiếp tục nở rộ trong năm tới”, ông Nguyễn Tiến Đạt, Tổng Giám đốc phụ trách mảng Chống mã độc của Bkav cho hay.

Trong chia sẻ mới đây, các chuyên gia hãng bảo mật Fortinet cũng cho rằng, Ransomware ngày càng trở nên tinh vi hơn, đòi tiền chuộc nhiều hơn và ảnh hưởng đến các công ty trong mọi ngành nghề ở mọi khu vực địa lý.

Sự gia tăng của các cuộc tấn công bằng ransomware trong năm 2022 là cơ sở để các chuyên gia Fortinet đưa ra dự báo rằng nguy cơ từ loại mã độc này sẽ tiếp diễn trong thời gian tới. Các chuyên gia bảo mật cần lường trước việc phương thức tấn công bằng ransomware sẽ trở nên phổ biến hơn trong năm 2023.

Các biện pháp bảo vệ hệ thống trước ransomware

Phân tích của chuyên gia NCS chỉ ra rằng, có 2 điểm yếu lớn khiến các máy chủ dữ liệu tại Việt Nam bị khai thác, tấn công, đó là sử dụng mật khẩu yếu cho dịch vụ truy cập từ xa - Remote Desktop và sử dụng mật khẩu mặc định cho tài khoản quản trị cơ sở dữ liệu. Vì thế, hacker thường tấn công dò mật khẩu, sau đó cài mã độc mã hoá dữ liệu để tống tiền.

Để phòng chống hình thức tấn công bằng ransomware, theo chuyên gia NCS, các quản trị cần thiết lập mật khẩu mạnh cho các tài khoản quản trị từ xa; nếu truy cập từ xa cần sử dụng kênh truyền riêng có mã hóa; đóng các cổng dịch vụ không cần thiết, đổi mật khẩu mặc định của các tài khoản quản trị cơ sở dữ liệu. Các cơ quan doanh nghiệp cũng cần xây dựng hệ thống sao lưu dữ liệu thường xuyên và trang bị các phần mềm diệt virus để bảo vệ thường trực.

Ở góc độ của hãng bảo mật toàn cầu, chuyên gia Aamir Lakhani, thành viên đội ngũ nghiên cứu của Fortinet nhấn mạnh, việc phát hiện và ngăn chặn ransomware hiệu quả đòi hỏi sự kết hợp giữa đào tạo và công nghệ.

Để không bị đặt vào tình huống buộc phải quyết định giữa trả tiền chuộc hay mất dữ liệu quan trọng, lựa chọn tốt nhất với các doanh nghiệp là cần thực hiện các bước thích hợp để bảo vệ hệ thống, qua đó giúp đơn vị giảm nguy cơ bị tấn công bằng ransomware. “Cách tiếp cận này yêu cầu một mô hình bảo mật theo lớp kết hợp các biện pháp kiểm soát mạng, endpoint, biên, ứng dụng và trung tâm dữ liệu, cũng như cập nhật thông tin về các mối đe dọa”, chuyên gia Aamir Lakhani khuyến nghị.

Ngoài việc triển khai các công cụ và quy trình bảo mật phù hợp, cũng cần tính đến vai trò của giáo dục an ninh mạng trong chiến lược giảm thiểu thiệt hại từ mã độc tống tiền. Các tổ chức, doanh nghiệp cần hướng dẫn nhân viên cách phát hiện các dấu hiệu của một cuộc tấn công bằng mã độc tống tiền, đào tạo cho nhân viên biết các biện pháp đảm bảo cho an ninh mạng, đây là biện pháp phòng thủ khôn ngoan trước những kẻ tấn công xảo quyệt.

Chuyên gia Aamir Lakhani cho rằng các doanh nghiệp, tổ chức cần thường xuyên hướng dẫn nhân viên cách phát hiện các dấu hiệu của phần mềm tống tiền, chẳng hạn như email được thiết kế giống như email đến từ các doanh nghiệp đáng tin cậy, hay cách nhận diện liên kết bên ngoài và tệp đính kèm đáng ngờ.

Ý kiến ()