Theo báo cáo Ứng phó sự cố 2022 do công ty an ninh mạng Palo Alto vừa công bố, các quản trị viên hệ thống ngày càng có ít thời gian hơn để vá các lỗi bảo mật, do tốc độ triển khai tấn công của hacker tăng nhanh. Thống kê của cho thấy chỉ 15 phút sau khi một lỗ hổng bảo mật thuộc danh sách CVE được công bố, tin tặc đã bắt đầu rà quét trên Internet để tìm ra các hệ thống còn tồn tại lỗ hổng này.

Theo Bleeping Computer, quá trình quét không quá phức tạp nên ngay cả những hacker có kỹ năng thấp cũng có thể thực hiện để tìm ra mục tiêu tiềm năng. Họ sau đó bán các phát hiện của mình trên thị trường chợ đen, nơi có các hacker đủ khả năng khai thác chúng. Trong vài giờ sau đó, những nạn nhân đầu tiên bắt đầu bị tấn công vá với những hệ thống như vậy, việc vá lỗi không mang lại nhiều giá trị.

"Đây là một cuộc chạy đua giữa những người phòng thủ và kẻ tấn công. Biên độ chậm trễ của cả hai bên đang giảm dần theo từng năm", trang này đánh giá.

Ví dụ với CVE-2022-1388 - lỗ hổng cho phép thực thi lệnh từ xa liên quan đến các sản phẩm của F5 BIG-IP, chỉ 10 tiếng sau khi được công bố hôm 4/5, các công cụ theo dõi đã phát hiện hơn 2.500 cuộc rà quét và tấn công của hacker vào các hệ thống trên khắp thế giới.

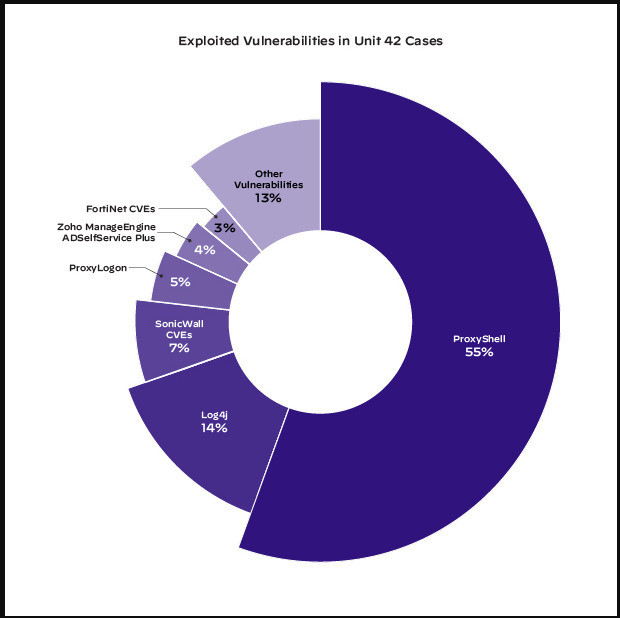

Báo cáo của Palo Alto cũng chỉ ra việc các hacker thường có xu hướng khai thác lỗ hổng có bề mặt tấn công lớn, tức trên những nền tảng được sử dụng bởi nhiều khách hàng. Ví dụ, trong nửa đầu năm, hơn 55% các cuộc tấn công là nhằm khai thác lỗ hổng ProxyShell của máy chủ Microsoft Exchange, 14% nhắm đến lỗ hổng Log4Shell.

Ý kiến ()